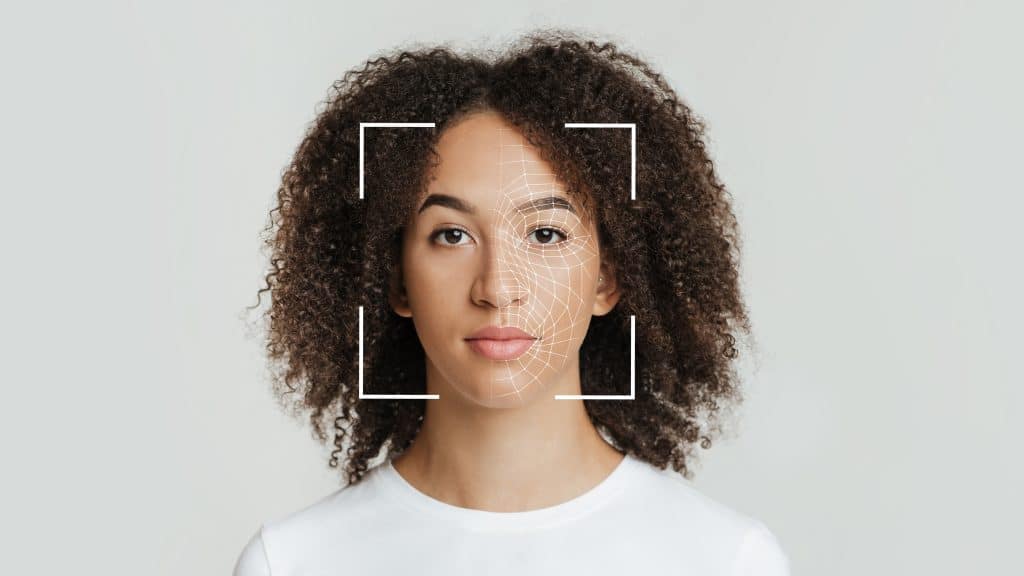

Błąd podatności na ataki biometryczne zhakowanych twarzy

Szablony są bezpieczniejsze niż profile w mediach społecznościowych

Dane biometryczne są danymi osobowymi. Są to wrażliwe dane osobowe. Może być używany przez hakerów do otwierania kont przy użyciu twarzy innej osoby, a w połączeniu z naruszonym dokumentem tożsamości przy użyciu tożsamości ofiary.

Nie możesz zmienić swojej twarzy, jeśli jej zdjęcie zostanie skradzione.

Fakty te są czasami przedstawiane razem jako argument za tym, że biometria twarzy nie powinna być stosowana lub że szablony biometryczne należą do najbardziej niebezpiecznych rodzajów danych, które mogą zostać naruszone.

Te argumenty są nieprawidłowe. Ich wnioski nie wynikają z faktów. Skradzione szablony biometryczne twarzy nie stanowią większego zagrożenia dla prywatności i bezpieczeństwa konta podmiotu niż zdjęcie na jego profilu w mediach społecznościowych; Wręcz przeciwnie.

Co zawiera hack?

Formą biometrii twarzy, która jest najbardziej przydatna dla hakerów, są surowe zdjęcia, takie jak te, które można znaleźć na wielu profilach w mediach społecznościowych. Innymi słowy, publiczne konta na Facebooku, Instagramie, TikToku i LinkedIn są większą, bardziej użyteczną skarbnicą danych biometrycznych twarzy dla hakerów niż jakakolwiek baza danych na świecie.

Wielu ekspertów medialnych i decydentów jest zdezorientowanych w tej kwestii.

Znany argument pojawił się niedawno, kiedy amerykańska kongresmenka Jan Schakowsky zauważyła, że "nie można zmienić tych informacji", krytykując to, co postrzega jako brak ochrony konsumentów w proponowanej amerykańskiej ustawie o prawach do prywatności (APRA).

Naruszenia danych są głównym czynnikiem przyczyniającym się do oszustw, przede wszystkim dlatego, że dostarczają cyberprzestępcom danych niebiometrycznych, których potrzebują do wypełnienia wniosków o oszukańcze świadczenia publiczne, konta bankowe lub inne usługi. Zdarzają się też incydenty, w których dane biometryczne nie zostały zaszyfrowane i narażone na działanie cyberprzestępców.

Jednak w większości przypadków prawidłowo przechowywane dane biometryczne nie mają żadnej wartości z dwóch różnych powodów.

Pierwszym z nich jest to, że dopasowania biometryczne same w sobie zazwyczaj odgrywają tylko część roli potwierdzającej oświadczenie o tożsamości, która sama w sobie jest niewystarczająca. Sposób, w jaki wielu specjalistów ds. bezpieczeństwa tożsamości wyjaśnia to rozróżnienie, polega na porównaniu danych biometrycznych z nazwą użytkownika, a testu żywotności z hasłem.

Drugim powodem jest to, że systemy biometryczne zaprojektowane i zarządzane zgodnie z najlepszymi praktykami przechowują dane biometryczne wyłącznie w formie zaszyfrowanej, co oznacza, że w przeciwieństwie do wyżej wymienionych obrazów z mediów społecznościowych, nie można ich po prostu ponownie przesłać jako parodii tożsamości osoby, której dane dotyczą.

Co znajduje się w honeypocie?

Jak zauważa David Birch w Forbes, szablony "są znacznie bezpieczniejsze, ponieważ nie przechowują samych danych biometrycznych, ale ich abstrakcję". Nie eliminuje to ryzyka, ale znacznie zmniejsza łatwość, opłacalność i skalowalność ataków opartych na skradzionych szablonach.

W przypadku systemów, które wymagają zebrania dużej liczby szablonów biometrycznych razem w gigantycznym honeyponie, dostępne są metody ochrony szablonów, a kolejne są w trakcie opracowywania. Należą do nich zaawansowane technologie, takie jak szyfrowanie homomorficzne i obliczenia wielostronne, które mogą zapewnić ochronę przed przyszłymi atakami. W międzyczasie standardowe szyfrowanie szablonów, choć teoretycznie możliwe do złamania, okazało się wystarczające w praktyce, aby trzymać je z dala od rynków w ciemnej sieci, na których rozprzestrzeniają się naruszone dane.

Drugi powód wymieniony powyżej odnosi się do najlepszej praktyki, którą powinna przestrzegać dosłownie każda organizacja korzystająca z biometrii w celu zapewnienia bezpieczeństwa: implementacji biometrycznej żywotności i wykrywania ataków prezentacyjnych.

Niektórzy decydenci polityczni i przedstawiciele mediów stanowczo unikają wspominania o tych technologiach, nawet gdy omawiają problem, którego dotyczą. Artykuł z TechRadar z zeszłego roku odnosi się do raportu NordVPN, w którym powołuje się na niezmienność odcisków palców i zaleca uwierzytelnianie dwuskładnikowe i silne hasła zamiast danych biometrycznych w celu zapewnienia bezpieczeństwa aplikacji. Żywość i PAD są wyraźnie nieobecne.

Wydaje się jednak, że świadomość tego, jak biometria działa w praktyce, rośnie. The Register zapytał wiceprezesa Gartnera, analityka Akifa Khana, o bezpieczeństwo uwierzytelniania selfie, a on zauważył, że kontrole żywotności sprawiają, że nawet niewłaściwie przechowywane obrazy twarzy, które Resecurity niedawno odkrył u Singapurczyków w ciemnej sieci, są bezużyteczne. Wydaje się, że nawet TechRadar dostrzegł rolę żywotności, ale nie jej implikacje.

- źródło